Sedan Android 5.0 Lollipop finns det ett nytt MediaProjection API som gör att appar kan spela in videor och ta skärmdumpar av andra appar. Funktionen förde skärmdump- och skärmdelningsfunktioner till Lollipop med en ny 'createVirtualDisplay ()' -metod som tillät appar "För att fånga innehållet på huvudskärmen (standardskärmen) i ett Surface-objekt, som din app sedan kan skicka över nätverket". Medan tjänsten var tekniskt närvarande i Android från början behövde appar ursprungligen root-åtkomst för att använda den; ett krav som gjordes bort från Android 5.0.

Medan appar kräver en särskild behörighet för att använda MediaProjection API, behövs dock inget sådant tillstånd för att använda plattformens funktioner, vilket är något som nu verkar ha gjorts om 77,5% av Android-enheter världen över utsatt för en attack som enligt uppgift utnyttjar detta kryphål till ta hemligt användarnas skärm och spela in systemljud. Berörda Android-versioner inkluderar Lollipop (både 5.0 och 5.1), Marshmallow och Nougat. Google har korrigerat sårbarheten i Android Oreo.

I de berörda versionerna av Android behöver appar inte någon specifik behörighet för att använda MediaProjection-tjänsten och kan istället begära åtkomst till den via en SystemUI-popup för att informera användaren om sin avsikt att fånga skärmdumpar eller spela in systemljud. Problemet är dock att appar kan upptäcka när denna SystemUI-varning håller på att dyka upp, vilket gör att oseriösa appar kan lägg en falsk text ovanpå SystemUI-varningen, och därmed lurar intet ont anande användare att låta sina skärmar eller ljud spelas in utan att veta vad de går med på. Tyvärr påverkas Android-versioner det går inte att upptäcka delvis dolda SystemUI-popup-fönster, lämnar användare som är potentiellt utsatta för allvarliga integritetsintrång.

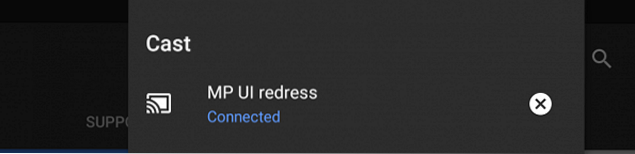

Känd som 'Tap-jacking' på säkerhetsnivå upptäcktes denna allvarliga designfel i Android förra vintern av säkerhetsforskare från MWR Labs. Enligt teamet bakom upptäckten kan cyberbrottslingar göra det "Kringgå denna mekanism trivialt genom att använda tapjacking av den här popupen med allmänt kända metoder för att ge deras applikationer möjlighet att fånga användarens skärm". Tack och lov kommer dock användare att få head-up när någon app försöker få tillgång till MediaProjection-tjänsten för att spela in ljud eller skärmdumpar, så se upp för screencast-ikonen i meddelandefältet (som visas ovan) om du misstänker någon oseriös aktivitet på din enhet.

Gadgetshowto

Gadgetshowto