De nyligen upptäckta Meltdown- och Spectre-CPU-sårbarheterna har gjort hela branschen galet, och medan de för närvarande fixas genom uppdateringar, visar sig själva lösningen vara en annan stor huvudvärk.

Först var det den kraftiga prestandaförseningen efter installation av säkerhetsplåstret, och nu finns det rapporter om falsk smältning och Spectre-patch sprids för phishing-attacker.

Enligt en rapport används en SSL-aktiverad domän som imiterar den officiella webbplatsen för Tysklands federala kontor för informationssäkerhet (Bundesamt für Sicherheit in der Informationstechnik eller BSI i korthet) för att göra den smutsiga gärningen.

Den falska webbplatsen erbjuder information om Meltdown och Spectre-sårbarheterna genom olika länkar som ska leda användare till resursbanker där de kan få ett djupgående grepp om hela fiaskot.

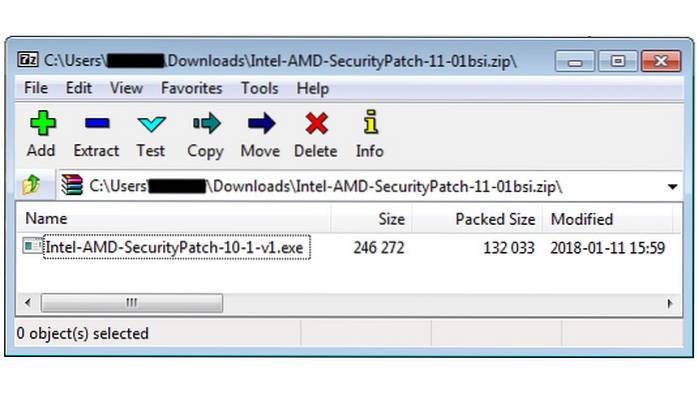

Den bedrägliga webbplatsen är också värd för en ZIP-arkivlänk med titeln 'Intel-AMD-SecurityPatch-11-01bsi.zip', som förmodligen innehåller den officiella korrigeringen för ovannämnda sårbarheter. '' Patch '' -filen är dock inget annat än en smart förklädd malware-bank, som bara gör en sak och en sak, dvs installerar en informationsdöljande skadlig kod som heter Rökledare. Säkerhetsexperter har upptäckt att när ett system är infekterat med skadlig kod, ansluter det till olika domäner och skickar användarens privata information lagrad på sin dator till skadliga parter i krypterad form.

Säkerhetsexperter har upptäckt att när ett system är infekterat med skadlig kod, ansluter det till olika domäner och skickar användarens privata information lagrad på sin dator till skadliga parter i krypterad form.

Den tyska federala myndigheten varnade tidigare användare om falska BSI-e-postmeddelanden som skickades till användare i form av officiellt distribuerade meddelanden. I ett pressmeddelande sa BSI tydligt:

”I samband med de nyligen meddelade sårbarheterna” Spectre ”och“ Meltdown ”övervakar BSI för närvarande en SPAM-våg med påstådda säkerhetsvarningar från BSI. Mottagarna uppmanas att utföra säkerhetsuppdateringar som kan hämtas med en länk som finns i posten. Länken leder till en falsk webbplats som liknar BSI: s medborgarwebbplats (www.bsi-fuer-buerger.de). Nedladdningen av den påstådda uppdateringen leder till en infektion med skadlig kod på datorn eller smarttelefonen. ”

Byrån uppmanade användare att ta bort alla sådana e-postmeddelanden, och om de har klickat på en länk som nämns i det falska e-postmeddelandet och öppnat en webbsida, bör de inte ladda ner något innehåll från webbsidan.

Från och med nu har rapporterna om sådana dolda attacker för att sprida Smoke Leader-skadlig programvara varit begränsade till Tyskland, men vi rekommenderar användare över hela världen att avstå från att ladda ner någon patch som inte kommer från en auktoriserad källa eller verkar skissartad.

Gadgetshowto

Gadgetshowto