Eftersom nyheten om en utbredd sårbarhet i Intel- och AMD-processorer spred sig över hela världen, gick det tekniska ekosystemet direkt i panikläge. Google var i spetsen för denna åtgärd eftersom dess Project Zero-grupp var ett av de lag som upptäckte denna sårbarhet 2017 och satte igång de åtgärder som alla enhetstillverkare i världen nu vidtar för att motverka dessa stora hot ...

Meltdown och Spectre utnyttjar kritiska sårbarheter i de flesta moderna processorer, byggda av Intel, AMD och ARM. Eftersom de är hårdvarubuggar är de så mycket svårare att fixa. Enkelt uttryckt tillåter de två kryphålen att programmen stjäl data som för närvarande behandlas på datorn.

Enligt Googles säkerhetsblogginlägg, säkerhetsfelet i de flesta moderna processorer aktiverade angriparna att läsa skyddat systemminne inklusive lösenord, krypteringsnycklar eller annan känslig information. Och detta är dåligt eftersom nämnda data borde vara oåtkomliga för andra program, vilket är den begränsning som sårbarheterna tar bort.

Den spekulativa undantagsprocessen (Spectre), om du inte är medveten om det, är en optimeringsteknik som används av datorer för att utföra vissa uppgifter innan de vanligtvis behöver inträffa. Detta betyder att CPU vet vilka program som kan komma till nytta och måste köras tidigare för att förhindra förseningar. Tyvärr kan detta huvudsteg nås av alla obehöriga program för att komma undan med dina privata data.

Om detta låter lite opålitligt kan du kolla in den här enkla analogin som vi använde för att förklara hur denna sårbarhet utnyttjar dina systemdata.

Vid ytterligare undersökning fann Google att tre olika varianter av skadlig kod kan användas för att tränga in på en användares dator via denna CPU-sårbarhet. Medan de två första kallas "Spectre", den tredje har kodnamnet "Meltdown".

Det finns ingen gemensam lösning för alla tre stammar av attackmetoder och var och en av dem kräver oberoende skydd.

Googles säkerhetsinsatser

När det gäller Google var det snabbt på fötterna och vidarebefordrade omedelbart informationen om denna massiva sårbarhet för chiptillverkare, samtidigt som vidta åtgärder för att skydda sina egna system och data som lagras i molnet. Det har gått ihop händer med många programvaru- och hårdvarupartners för att mildra förlusten av användarnas integritet och data på Internet. Här är en översikt över de olika Google-produkterna och dess nuvarande attackdämpande tillstånd:

Android

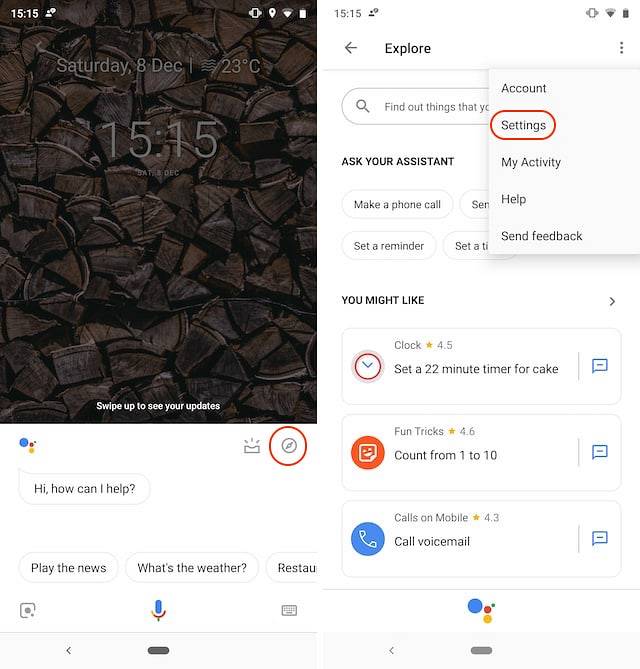

Sökjätten har hävdat att den senaste "säkerhetsuppdateringen i januari" är fullpackad med en rad begränsningar för att minska risken för en attack på alla ARM-baserade Android-enheter. Men i form av en ödmjuk skryt har den lagt till det utnyttjandet var ganska svårt att uppnå och begränsat i omfattning på Android-enheter.

Chrome OS

Endast Intel-drivna Chromebooks påverkas av denna sårbarhet medan ARM-enheterna är gratis av oväntade intrång. Google har redan inkluderat en patch för "Intel Chrome OS-enheter på kärnor 3.18 och 4.4" men planerar att ytterligare stärka säkerheten med framtida Chrome OS-utgåvor.

Google Cloud Platform

Detta var den första Google-plattformen som fick uppmärksamhet från teknikjätten när den kritiska säkerhetsfelet upptäcktes. Medan de flesta av dess molnmotorer är skyddade mot denna attack, men någon form av användarinteraktion kan behövas från slutet.

Dessutom påverkas inte andra Google-hårdvaruprodukter som Chromecast, Wi-Fi, G Suite och Google Home av denna kritiska CPU-sårbarhet. Den stora frågan är om andra hårdvaruproducenter kommer att kunna korrigera denna CPU-sårbarhet i tid.

Gadgetshowto

Gadgetshowto