Tor har varit ett välkänt verktyg för online-anonymitet under större delen av de senaste tjugo åren. Det är dock fortfarande relativt okänt för allmänna användare och är fortfarande en nischapplikation som mest används av nördar och teknikentusiaster. Så idag berättar vi vad som är Tor och lök routing. Vi kommer också att titta på alla fördelar och nackdelar med Tor Browser, liksom några av de stora kontroverserna kring tekniken.

Oning Routing: Vad är Tor och hur fungerar det

Routing av lök har funnits i årtionden som en gratis, decentraliserad, peer-baserad kommunikationsteknik över hela världen. Tor, det mest kända implementeringen av löknätverket, har också använts sedan de första åren av detta årtusende. Det är ett av de bästa sätten att upprätthålla anonymitet online. Så här är vad du behöver veta om Tor, lökruttning och integritet online. Innehållsförteckning + -

Vad är Tor?

Tor är ett decentraliserat sekretessnätverk med öppen källkod som gör det möjligt för användare att surfa anonymt på webben. Förkortning för 'The Onion Router', det är ett säkert, krypterat nätverksprotokoll för att säkerställa integritet online. Det görs genom att använda 'lökruttning' - en anonymitetsteknik som överför data genom en serie skiktade noder eller servrar, för att dölja användarens IP-adress från inte bara webbplatsen eller tjänsten som nås, utan också myndigheter och organisationer som försöker övervaka nätverkstrafik. Det hindrar också Internetleverantören eller andra från att snoopa på användarens onlineaktiviteter.

Vad är Onion Routing?

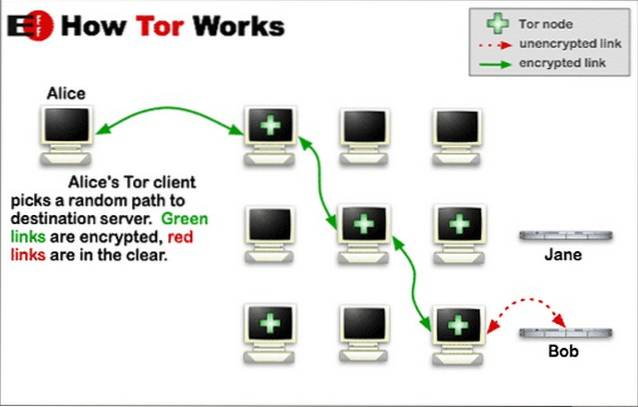

Onion routing är en teknik för anonym kommunikation över ett datanätverk med hjälp av en serie slumpmässiga "noder" eller servrar för att vidarebefordra meddelanden. Till skillnad från vanliga proxyservrar eller VPN, som vanligtvis använder en enda server för att dirigera din kommunikation, använder lökrutt flera (till stor del massor av) servrar. Detta gör det oerhört svårt för blivande avlyssnare att spåra den ursprungliga avsändaren.

All kommunikation är dold bakom flera lager av kryptering vid den ursprungliga inmatningsnoden (din dator). Det dekrypteras sedan ett lager i taget vid varje utgångsnod det passerar innan det helt dekrypteras för den slutliga utgångsnoden - webbplatsen eller tjänsten du försöker komma åt. Det ursprungliga meddelandet förblir gömt när det överförs från en nod till nästa. Det betyder att ingen mellanhand vet både informationens ursprung och slutdestination. Det är detta som möjliggör integritet och låter avsändaren förbli anonym.

Ursprung och implementeringar

Onion Routing, den underliggande anonymitetstekniken för Tor, utvecklades ursprungligen i mitten av 1990-talet av US Navy för konfidentiell regeringskommunikation. Paul Syverson, en datavetare som arbetar med US Naval Research Academy, är allmänt krediterad som uppfinnaren av Onion Routing. Forskningen publicerades därefter i IEEE journal of communication 1998.

Tor, som sedan dess har blivit den mest använda lökrutningstekniken, utvecklades också av US Navy och släpptes under en gratis licens 2002. Programvaran utvecklas och underhålls nu av Tor Project, en ideell organisation grundad i 2006 av två av de ursprungliga Tor-utvecklarna, Roger Dingledine och Nick Mathewson, tillsammans med fem andra.

Huvudimplementeringen av Tor är skriven i C, tillsammans med Python, JavaScript och flera andra programmeringsspråk. Projektet finansieras av EFF och flera andra ledande organisationer som förespråkar digital frihet och integritet online. Det används i stor utsträckning av aktivister, journalister, visselblåsare och vanliga internetanvändare för att skydda integriteten, skydda den intellektuella friheten och kringgå censur..

Applikationer

Tor gör det möjligt för användare att komma åt en webbplats eller onlinetjänst som de kan komma åt på "clearnet" (vanlig webb). Dessutom tillåter den också användare att komma åt den "dolda webben" som innehåller webbplatser med ett .onion toppdomän (TLD) namn, vilket anger en anonym löktjänst. En del av de så kallade Deep Web, .onion-adresserna är inte faktiska DNS-namn, och TLD finns inte i Internet-DNS-roten. Dessa platser kan endast nås genom att dirigera trafik genom Tor-nätverket. Det kan göras antingen med hjälp av Tor Browser eller via den fristående Tor-klienten.

Tor Browser

Tor Browser är den officiella webbläsaren som utvecklats och distribueras av Tor Project. Baserat på källkoden för Mozilla Firefox är det en gratis programvara med öppen källkod som behåller många av integritetsfunktionerna hos sin förälder, men kommer med en inbyggd Tor-klient som startar som standard varje gång du slår på den. Det är känt att det inte bara används av vanliga integritetsmedvetna användare utan också av journalister som rapporterar om känsliga frågor, politiska aktivister som kämpar mot repressiva regimer och visselblåsare som fruktar negativa konsekvenser för deras uppenbarelser..

Eftersom all kommunikation dirigeras via Tor-nätverket som standard förhindrar Tor-webbläsaren någon, inklusive internetleverantörer (ISP), annonsörer, regeringen och någon annan, från att övervaka din anslutning och se vilka webbplatser du besöker. Tor Browser levereras med HTTPS överallt, NoScript och andra Firefox-tillägg för att skydda din integritet och säkerhet. Det blockerar också osäkra plugins som Flash, RealPlayer, QuickTime och andra som kan manipuleras för att avslöja användarens IP-adress.

Plattformar och tillgänglighet

Tor Browser är tillgänglig på Windows, Linux, macOS (nedladdning för stationära datorer) och Android (nedladdning från Google Play). Det finns ingen officiell version av Tor för iOS ännu, även om Tor Project rekommenderar Onion Browser på iPhones och iPads (ladda ner från App Store). Det är inte heller officiellt tillgängligt på Chrome OS, men du kan använda Android-appen på Chrome OS. Andra sekretessfokuserade applikationer, som Brave Browser, implementerade också nyligen Tor-integration för att öka integriteten.

Under tiden, om du vill dirigera all din trafik genom Tor för maximal integritet, kan du också använda en bärbar Linux-distro som heter Tails. Den är byggd på Debian och dirigerar all trafik genom Tor som standard. Operativsystemet kan startas direkt från ett USB-minne, så även om något går fel är allt du behöver göra att starta om eller till och med formatera om USB-enheten för att mildra problemet. På Windows och andra plattformar kan du antingen använda Tor Browser Bundle eller ladda ner den fristående Tor-klienten.

Nackdelar, kontroverser och kritik

Tor har hyllats av teknologer, integritetsförespråkare och mänskliga rättighetsgrupper för att ha tillhandahållit anonymitet till politiska aktivister som lever under repressiva regimer och allmänna webbanvändare som vill kringgå censur. Men även om förespråkare för yttrandefrihet berömmer den för att ha medfört digital integritet till aktivister och journalister, har tekniken sin egen andel av motståndare, som kritiserar den av olika skäl..

Vissa anser att det inte är så säkert som The Tor Project hävdar att det är, med hänvisning till USA: s brottsbekämpande åtgärder mot lökwebbplatser, såsom webbhotell, Freedom Hosting och den ökända mörka webbmarknaden, Silk Road. Andra, främst statliga myndigheter som US National Security Agency (NSA), har kritiserat tekniken och kallat den en "Stort hot" till dess övervakning av terrorister och andra potentiella säkerhetshot.

Tor kan vara ett av de bästa alternativen för att upprätthålla anonymitet online, men det kommer med sin egen andel av problem. Här är några av de mest anmärkningsvärda nackdelarna:

1. Avsluta avlyssning av nod

Tvärtemot vad många tror, Tor själv är inte tillräckligt anonym. Liksom andra anonyma nätverk med låg latens skyddar Tor inte mot övervakning av trafik som kommer in och ut ur nätverket. Som ett resultat är nätverket teoretiskt mottagligt för avstängning av nod, trafikanalysattacker, musfingeravtryck och kretsfingeravtryck, bland andra sårbarheter.

2. Tröga anslutningshastigheter

En annan stor nackdel med Tor är tröga anslutningshastigheter, vilket är en produkt av hur tekniken är designad. Eftersom trafik i Tor vidarebefordras genom så många noder kan det ta ett tag att ladda webbplatsinnehåll. Detta kan vara frustrerande även för erfarna användare som vet vad de kan förvänta sig. Liksom torrent beror hastigheten på antalet noder och ökar med antalet användare som är värd för ett relä.

3. Begränsningar

Vissa webbplatser och onlinetjänstleverantörer blockerar åtkomst till Tor eller kräver att användare fyller i Captchas innan de kan komma åt webbplatsen. Premier CDN-tjänsteleverantör, CloudFlare, använder rutinmässigt Captchas och andra begränsningar för trafik som kommer genom Tor-nätverket, med hänvisning till skadlig trafik. Även om det är ett viktigt skydd mot möjliga DDoS-attacker från botnät, kan det ytterligare minska surfupplevelsen för användarna.

4. Förgiftade noder

Medan fall av användare som de-anonymiserats på grund av en Tor-sårbarhet är nästan okända, kan brottsbekämpande myndigheter och hackare fortfarande övervaka användare för övervaknings- eller spioneringsändamål genom att köra 'förgiftade noder' eller gateways som skapats specifikt för att övervaka Tor-trafik. Till exempel kommer en angripare som kör två förgiftade Tor-noder - en post och en utgång - att kunna analysera trafik och identifiera den lilla fraktionen av användare vars krets råkar korsa båda dessa noder.

Hur Tor kan hjälpa din online-integritet

Med tiotusentals noder i drift är chanserna att bli anonyma på grund av giftnoder mindre än en av en miljon. När Tor-användare arresteras för att missbruka sin anonymitet för att begå brott beror det ofta på mänskliga fel snarare än någon inneboende svaghet i kärntekniken.

I teorin kan Tor inte hindra skadliga skådespelare från att rikta in sig mot dig, och inte heller brottsbekämpningen kan spåra dig om de trodde att du var en "intressant person". Med det sagt, när det används i kombination med andra sekretessverktyg, som OTR, Cspace, ZRTP, RedPhone, Tails och TrueCrypt, hjälper Tor nästan säkert dig att öka din integritet.

För att bevara din anonymitet online eller kringgå censur kan du också använda VPN-tjänster, av vilka många är tillgängliga gratis. Se till att du väljer en som inte innehåller någon logg relaterad till trafik, session, DNS eller metadata. Min personliga favorit är Cyberghost, men det finns många andra utmärkta tjänster som du kan prenumerera på.

Vanliga frågor

F. Varför tar Tor så lång tid att ladda webbplatser?

Enligt design vidarebefordrar Tor din trafik genom volontärs servrar i olika delar av världen. Det skapar sina egna flaskhalsar och ökar nätverkets latens. Du kan hjälpa till att förbättra nätverkets hastighet genom att köra ditt eget relä.

F. Är Tor säker??

Tor är gratis och öppen källkod och granskas rutinmässigt av erfarna programmerare och volontärer från hela världen. Som sådan är det ett av de säkraste och säkraste sätten att förbättra din integritet online. Observera dock att det inte skyddar all din internettrafik. Det skyddar bara applikationer som är korrekt konfigurerade för att skicka sin internettrafik via Tor.

F. Är Tor olagligt?

Tor är inte olagligt någonstans i världen, så det är bra att använda Tor i sig. Om någon som kör en relänod får problem över missbruksproblem relaterade till tredjepartsanvändare kan de tillgripa en webbtjänst som heter Exonerator som kan kontrollera om en IP-adress var en relä vid en viss tidpunkt. Tor-projektet ger också ett undertecknat brev för att säkerhetskopiera det.

F. Vad används Tor för?

Tor används av teknologer, integritetsförespråkare och vanliga användare för att bevara sin online-anonymitet och digitala integritet. Det är ett av de viktigaste verktygen för säker kommunikation för politiska aktivister som lever under repressiva regimer och allmänna webbanvändare som vill kringgå censur..

F. Gömmer Tor IP-adressen?

Tor använder en anonymitetsteknik som kallas 'lökruttning' som överför data genom en serie skiktade noder för att dölja användarens IP-adress från inte bara webbplatsen eller tjänsten som nås utan också myndigheter eller organisationer som försöker övervaka nätverkstrafik.

F. Döljer Tor min plats?

Tor döljer din plats, din IP-adress och annan personlig identifierbar information. Utgångsnoden får bara se din användaragent (webbläsare), som i sig inte är personligt identifierbara data. Andra appar på din dator, inklusive webbläsartillägg, webbplatscookies och annan programvara, kan dock avslöja mer om din identitet. Därför bör du använda Tor Browser, som kommer med inbyggda skydd mot sådana problem.

F. Är det säkert att använda Tor på Android?

Tor-webbläsaren på Android använder samma lökrutningsteknik som skrivbordsklienterna. Så ja, det är lika säkert på Android som det är på någon annan plattform.

F. Lämna Tor något på din dator?

Så länge allt är korrekt konfigurerat lämnar Tor inga spår av dina onlineaktiviteter på din dator eller någon annanstans.

F. Vet min ISP att jag använder Tor?

Både din ISP och webbplats (er) du besöker vet att du använder Tor. Din ISP kommer dock inte att kunna upptäcka vilka tjänster du ansluter till, och webbplatsen kommer inte heller att kunna berätta vem du är och var du ansluter från. Det är detsamma med VPN, proxyservrar och andra anonymitetsnätverk.

Tor: Det bästa sättet att upprätthålla anonymitet online

Tor bygger på det outtröttliga arbetet från tusentals volontärer från hela världen. Det bör vara din första anlöpshamn om du vill behålla din integritet online. Även om det inte är en silverkula som skyddar dig mot alla former av cyberhot, är det verkligen en bra start. Så planerar du att börja använda Tor för att undvika fingeravtryck online? Eller har du redan använt ett tag? Låt oss veta i kommentarerna nedan.

Under tiden, eftersom du är intresserad av integritet online, bör du också kolla in populära krypterade meddelandeprogram, som Signal och Telegram. Om du använder WhatsApp kan du följa våra guider för att byta till Signal eller Telegram från den Facebook-ägda tjänsten. Du kan också lära dig att använda Signal på skrivbord och Chromebook för att chatta med dina vänner, familj och kollegor medan du arbetar.

Gadgetshowto

Gadgetshowto