Idag verkar vissa teknikföretag mer bekymrade över hur man kan växa användarbasen än att säkra sina servrar eller hålla användardata privat.

Vi har sett OnePlus och Xiaomi båda kör osäkra betalningsportaler, men det har nu upptäckts att Truecaller Pays server också var öppet tillgänglig fram till ett tag sedan.

Som redditor rapporterade alltid_säg_detta, hade han tuttat runt och stöter på en sårbar server som användes för Truecaller Pay-transaktioner. När du har tillgång till denna server kan du i princip se varje transaktion som slutfördes med UPI-baserad Truecaller Pay.

Alla dina data är tillgängliga

Det största bekymret var dock inte att du kunde se varje transaktion istället var det det personuppgifterna - relaterade till transaktionen - var allmänt tillgänglig för alla att komma åt. Du kan se följande via kryphålet i servern:

- UPI virtuell betalningsadress för avsändaren och mottagaren,

- Kontonummer

- Avsändarens kontosaldo,

- Transaktionsstatus - framgång eller misslyckande,

- Enhetsinformation - IMEI och IP-adress

Detta är ett allvarligt säkerhetsbrott från företagets sida, som omedelbart informerades om kryphålet av Redditor igår kväll.

Truecaller släppte sedan ett officiellt uttalande (på Twitter) som sa det det var bara en testserver som "användes för experimentell tillhandahållande av nya tjänster" och inga uppgifter hade brutits.

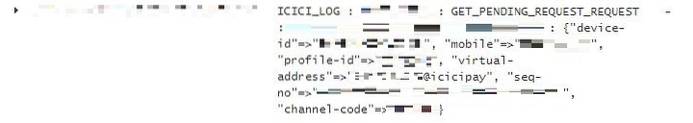

Men, säger alltid detta var inte redo att ge upp och svarade att servern fortfarande var mycket igång. Han inkluderade bevis för att det inte var en testserver, eftersom man tydligt kunde se "produktion" markerad i den skärmdump han lade upp. Så vi bestämde oss för att komma i kontakt med honom för att gräva djupare in i säkerhetsimplikationerna av detta kryphål.

Servern är nu lappad

Medan vi diskuterade konsekvenserna av detta kryphål, Truecaller bekräftade att de har korrigerat sårbarheten. Företaget sa att servern faktiskt är i produktion (innebär att alla tjänster kör av den) men all data man ser är inte från verkliga transaktioner.

De lägger till det det är en testmiljö, vilket är den främsta anledningen till att UPI-ID i skärmdumpen bifogad ovan är @icicipay och inte @icici. Om servern visade verkliga transaktionsdetaljer skulle den senare ha använts i VPA. Truecaller tillade vidare,

@icici är den som används i den nuvarande versionen av Truecaller, så det är därför vi säger att @icicipay för närvarande befinner sig i en testmiljö..

Medan vi vill berömma Truecaller för att åtgärda problemet inom 24 timmar, är frågan varför skulle företaget till och med testa nya tjänster på en osäker server. Eftersom det digitala landskapet i landet växer ganska exponentiellt, måste cybersäkerhetsstandarder också komma ikapp för att skydda våra personuppgifter. Lyckligtvis finns det inget att oroa sig för när det gäller Truecaller Pay och du kan använda det utan några bekymmer.

Gadgetshowto

Gadgetshowto