I takt med att antalet smarta, anslutna enheter ökar, är det också oro för integritet och säkerhet online, särskilt med ransomware och andra skadliga attacker som dominerar rubrikerna under det senaste året. Även när världen försöker återhämta sig från WannaCry-ransomware, Mirai botnet och andra allvarliga skadliga attacker, har säkerhetsforskare på Armis Labs publicerat en detaljerad teknisk vitbok som beskriver en allvarlig sårbarhet som potentiellt kan lämna miljarder Bluetooth-aktiverade enheter. mottagliga för fjärrkörning av koder och MiTM (Man-in-The-Middle) -attacker. Så om du redan är intresserad av BlueBorne, här är vad du behöver veta om det så att du inte blir ett ovetande offer för cyberbrott:

Vad är BlueBorne?

Enkelt uttryckt är BlueBorne en attackvektor som kan tillåta cyberbrottslingar att använda Bluetooth-anslutningar till ta tyst kontroll över riktade enheter utan någon som helst åtgärd från en del av offret. Det som verkligen är oroväckande är att det för en enhet att äventyras behöver inte paras ihop med angriparens enhet, det behöver inte ens ställas in på "upptäckbart" läge. Så många som åtta separata nolldagars sårbarheter (inklusive fyra kritiska) kan användas för att hacka in de flesta Bluetooth-enheter används idag, oavsett operativsystem. Vad det egentligen betyder är att över 5 miljarder Bluetooth-aktiverade enheter från hela världen är potentiellt sårbara från detta massiva säkerhetshål som beskrivs tidigare i veckan av det IoT-fokuserade säkerhetsforskningsföretaget Armis Labs. Enligt den tekniska vitboken som publicerats av företaget är BlueBorne särskilt farligt inte bara på grund av dess enorma skala utan också eftersom kryphålen faktiskt underlättar fjärrkörning av kod såväl som Man-in-The-Middle-attacker..

Vilka enheter / plattformar som potentiellt är sårbara för BlueBorne?

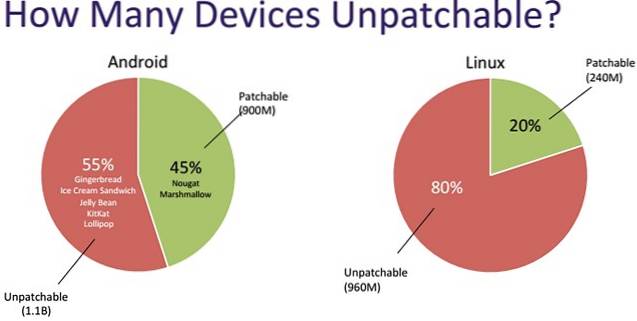

Som redan nämnts hotar BlueBorne-attackvektorn miljarder Bluetooth-aktiverade smartphones, skrivbord, underhållningssystem och medicinska enheter som körs på någon av de stora datorplattformarna, inklusive Android, iOS, Windows och Linux. Sammantaget finns det uppskattningsvis 2 miljarder Android-enheter i världen idag, som nästan alla antas ha Bluetooth-funktioner. Lägg till det uppskattningsvis 2 miljarder Windows-enheter, 1 miljard Apple-enheter och 8 miljarder IoT-enheter, så vet du varför det här senaste säkerhetshotet är en så stor oro för cybersäkerhetsforskare, tillverkare av apparater och integritetsförespråkare världen över över. De två plattformarna som är mest utsatta för BlueBorne är dock Android och Linux. Det beror på hur Bluetooth-funktionaliteten implementeras i dessa operativsystem gör dem mycket mottagliga för minneskorruption utnyttjar som kan användas för att köra praktiskt taget vilken skadlig kod som helst på distans, så att angriparen kan göra det få tillgång till känsliga systemresurser på komprometterade enheter som ofta inte kan bli av med infektionen även efter flera omstart.

Hur kan hackare utnyttja säkerhetsproblemet i BlueBorne??

BlueBorne är en mycket smittsam luftburen attackvektor som har potential att spridas från enhet till enhet genom luft, vilket innebär att en enda komprometterad enhet i teorin kan infektera dussintals enheter runt den. Vad som gör användare särskilt utsatta för hotet är höga privilegier som Bluetooth körs med på alla operativsystem, vilket gör det möjligt för angripare att ha praktiskt taget full kontroll över komprometterade enheter. När de är i kontroll kan cyberbrottslingar använda dessa enheter för att tjäna något av deras onödiga mål, inklusive cyberspionage och datastöld. De kan också installera ransomware på distans eller integrera enheten som en del av ett stort botnet för att utföra DDoS-attacker eller begå andra cyberbrott. Enligt Armis, “BlueBorne-attackvektorn överträffar kapaciteten hos de flesta attackvektorer med genomträngande säkra ”luftgappade” nätverk som är frånkopplade från något annat nätverk, inklusive internet ”.

Hur man vet om din enhet påverkas av BlueBorne?

Enligt Armis, alla större beräkningsplattformar påverkas av BlueBorne säkerhetshot på något eller annat sätt, men några av versionerna av dessa operativsystem är i sig mer utsatta än andra.

-

Windows

Alla Windows-stationära datorer, bärbara datorer och surfplattor kör Windows Vista och nyare versioner av operativsystemet påverkas av den så kallade "Bluetooth Pineapple" -sårbarheten som gör det möjligt för en angripare att utföra en Man-in-The-Middle-attack (CVE-2017-8628).

-

Linux

Alla enheter som körs på ett operativsystem baserat på Linux-kärna (version 3.3-rc1 och senare) är sårbart för sårbarheten för körning av fjärrkod (CVE-2017-1000251). Dessutom påverkas alla Linux-enheter som kör BlueZ av sårbarheten för informationsläckage (CVE-2017-1000250). Så effekterna av BlueBorne-attackvektorn är inte bara begränsade stationära datorer i det här fallet, utan också ett brett utbud av smartklockor, tv-apparater och köksapparater som kör det kostnadsfria och öppna källkoden Tizen OS. Så är fallet, enheter som Samsung Gear S3 smartwatch eller Samsung Family Hub kylskåp sägs vara mycket sårbara för BlueBorne, enligt Armis..

-

iOS

Alla iPhone-, iPad- och iPod Touch-enheter som körs iOS 9.3.5 eller tidigare versioner av operativsystemet påverkas av sårbarheten för fjärrkörning av kod, liksom alla AppleTV-enheter som kör tvOS version 7.2.2 eller lägre. Alla enheter som kör iOS 10 bör vara säkra från BlueBorne.

-

Android

På grund av Android: s stora räckvidd och popularitet är detta den enda plattformen som tros vara mest drabbade. Enligt Armis, alla Android-versioner, utan bar, är sårbara för BlueBorne, tack vare fyra olika sårbarheter som finns i operativsystemet. Två av dessa sårbarheter tillåter fjärrkörning av kod (CVE-2017-0781 och CVE-2017-0782), en resulterar i informationsläcka (CVE-2017-0785), medan en annan tillåter en hackare att utföra en Man-in-The- Mittangrepp (CVE-2017-0783). Inte bara påverkas smartphones och surfplattor som körs på Android av hotet, så är smartklockor och andra bärbara apparater som körs på Android Wear, tv-apparater och digitalboxar som körs på Android TV, samt underhållningssystem som körs på Android Auto, vilket gör BlueBorne till en av de mest omfattande och allvarliga attackvektorer som någonsin dokumenterats.

Om du har en Android-enhet kan du också gå över till Google Play Store och ladda ner BlueBorne Vulnerability Scanner-app som släpptes av Armis för att hjälpa användare att kontrollera om deras enhet är sårbar för hotet.

Så här skyddar du din Bluetooth-aktiverade enhet från BlueBorne?

Medan BlueBorne är en av de mest omfattande och hotfulla attackvektorerna i det senaste minnet på grund av sin stora skala, finns det sätt du kan skydda dig från att bli offer. Först och främst, se till att Bluetooth är avaktiverat i din enhet när den inte används. Se sedan till att din enheten uppdateras med alla de senaste säkerhetsuppdateringarna, och även om det kanske inte hjälper dig i vissa fall är det definitivt en utgångspunkt. Beroende på operativsystemet för den enhet du vill skydda bör du vidta följande steg för att se till att dina personuppgifter inte hamnar i fel händer.

-

Windows

Microsoft släppte BlueBorne-säkerhetsplåstret för sina operativsystem den 11 juli, så länge du har aktiverat automatiska uppdateringar eller har uppdaterat din dator manuellt under de senaste månaderna och installerat alla de senaste säkerhetsuppdateringarna, bör du vara säker från dessa hot.

-

iOS

Om du använder iOS 10 på din enhet borde du ha det bra, men om du fastnar i tidigare versioner av operativsystemet (version 9.3.5 eller äldre) är din enhet sårbar tills Apple släpper en säkerhetsuppdatering för att fixa problemet.

-

Android

Google släppte BlueBorne-korrigeringarna till sina OEM-partners den 7 augusti 2017. Korrigeringarna gjordes också tillgängliga för användare runt om i världen som en del av september Security Update Bulletin, som släpptes officiellt den 4 denna månad. Så om du använder en Android-enhet, gå till Inställningar> Om enhet> Systemuppdateringar för att kontrollera om din leverantör ännu har lanserat säkerhetsuppdateringen för din enhet i september 2017. Installera i så fall omedelbart för att skydda dig själv och din Android-enhet från BlueBorne.

-

Linux

Om du kör någon Linux-distro på din dator eller använder en Linux-kärnbaserad plattform som Tizen på dina IoT / anslutna enheter kan du behöva vänta lite längre på att fixen ska filtreras igenom på grund av den samordning som krävs mellan Linux kärnsäkerhetsteam och säkerhetsteam för olika oberoende distros. Om du har den nödvändiga tekniska kunskapen kan du dock lappa och bygga om BlueZ och kärnan själv genom att gå över här för BlueZ och här för kärnan.

Under tiden kan du bara inaktivera Bluetooth helt på ditt system genom att följa dessa enkla steg:

- Svartlista Bluetooth-kärnmodulerna

printf "installera% s / bin / true \ n" bnep bluetooth btusb >> /etc/modprobe.d/disable-bluetooth.con- Inaktivera och stoppa Bluetooth-tjänsten

systemctl inaktivera bluetooth.service systemctl mask bluetooth.service systemctl stoppa bluetooth.service- Ta bort Bluetooth-modulerna

rmmod bnep rmmod bluetooth rmmod btusbOm du får felmeddelanden som säger att andra moduler använder dessa tjänster, se till att ta bort de aktiva modulerna först innan du försöker igen.

SE OCH: Vad är Bluetooth Mesh Networking och hur det fungerar?

BlueBorne: Den senaste säkerhetshotet som hotar miljarder Bluetooth-enheter

Bluetooth Special Interest Group (SIG) har i allt högre grad fokuserat på säkerhet på senare tid, och det är lätt att se varför. Med de höga privilegier som Bluetooth tilldelas i alla moderna operativsystem kan sårbarheter som BlueBorne utlösa förödelse för miljontals oskyldiga och intet ont anande människor runt om i världen. Det som verkligen oroar säkerhetsexperter är det faktum att BlueBorne råkar utgöra ett flygburet hot, vilket innebär att vanliga säkerhetsåtgärder, som slutpunktsskydd, mobil datahantering, brandväggar och nätverkssäkerhetslösningar är nästan hjälplösa framför det, eftersom de är främst utformad för att blockera attacker som sker över IP-anslutningar. Medan användare inte har kontroll över hur och när säkerhetsuppdateringar rullas ut till sina enheter, så se till att du tar de skyddsåtgärder som nämns i artikeln för att hålla dina anslutna enheter rimligt säkra för tillfället. Hur som helst, att hålla av din Bluetooth-anslutning när den inte används är bara en vanlig säkerhetspraxis som de flesta tekniskt kunniga följer hur som helst, så nu är det lika bra som någon annan för resten av befolkningen att följa efter. Så nu när du har fått veta om BlueBorne, vad tycker du om ämnet? Låt oss veta i kommentarfältet nedan, för vi älskar att höra från dig.

Gadgetshowto

Gadgetshowto