Cyberbrott har ökat sent, med ransomware-attacker (WannaCry, NotPetya), hackade databaser (Equifax, Sony, Yahoo) och bakdörrar av programvara (Floxif / CCleaner, ShadowPad / NetSarang) som gör rubriker ofta. Även om omfattningen och räckvidden för dessa attacker är förvånande är faktum att cyberbrottslingar inte bara är begränsade till att stjäla dina uppgifter, identitet eller pengar. Omfattningen av brott i den virtuella världen är lika stor som i den verkliga världen, om inte mer. En typ av cyberattack som har varit i fokus för sent är DDoS, eller distribuerad denial-of-service som ofta har delat upp white-hat-hackersamhället genom åren. Med den ledande CDN-tjänsteleverantören Cloudflare som nu tillkännager gratis DDoS-skydd för alla sina kunder, har den äldre debatten om "etisk" DDoS vs skadlig DDoS startat igen, med båda sidor som kommer ut med fullt stöd för sina respektive argument. Med debatten om DDoS-attacker som rasar över hela internet, låt oss ta en detaljerad titt på fenomenet idag i ett försök att inte bara lära sig mer om det utan också för att försöka förstå varför hacktivister och yttrandefrihetsgrupper fortsätter att misslyckas i deras ansträngningar att komma överens om det i första hand:

Vad är DDoS och hur fungerar det?

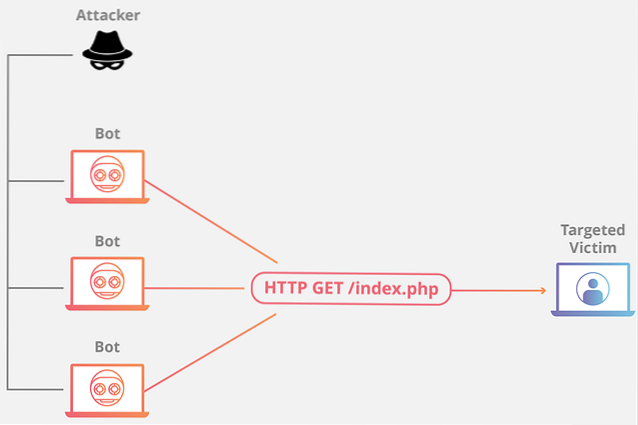

I de enklaste termerna är en distribuerad denial-of-service (DDoS) attack ett försök att artificiellt störa den normala funktionen på en webbplats eller nätverk genom att översvämma målservern med en överväldigande mängd trafik som antingen saktar ner eller kraschar nätverket helt. Detta uppnås genom att använda flera komprometterade system som en del av det som kallas a 'botnet' som kan innehålla alla nätanslutna enheter, inklusive, men inte begränsat till, datorer, smartphones och IoT-enheter. Black-hat hackare liksom hacktivists använder olika sofistikerade verktyg för att utföra dessa attacker av inte bara översvämma målservrarna med en överdriven mängd trafik, men också genom att använda mer subtila och svårt att upptäcka infiltrationstekniker som riktar sig mot kritisk nätverkssäkerhetsinfrastruktur, såsom brandväggar och IDS / IPS (Intrusion Detection / Prevention System).

Vad är DoS och hur skiljer det sig från DDoS?

Denial-of-service (DoS) -attacker är exakt hur det låter, i den mån det är hindrar legitima användare från att komma åt riktade servrar, system eller andra nätverksresurser. Som det är fallet med DDoS-attacker skulle en person eller personer som utför en sådan attack vanligtvis översvämma den riktade infrastrukturen med en oerhört hög volym överflödiga förfrågningar för att överväldiga dess resurser, vilket gör det svårt eller till och med omöjligt för det drabbade nätverket eller systemet för att svara på äkta begäran om service. För en slutanvändare skiljer sig effekterna av DoS inte helt från DDoS, men till skillnad från den förra som vanligtvis använder en enda maskin och en enstaka internetanslutning för att genomföra attacken, den senare använder flera komprometterade enheter att översvämma det avsedda målet, vilket gör det oerhört svårt att upptäcka och förhindra.

Vilka är de olika typerna av DDoS-attacker?

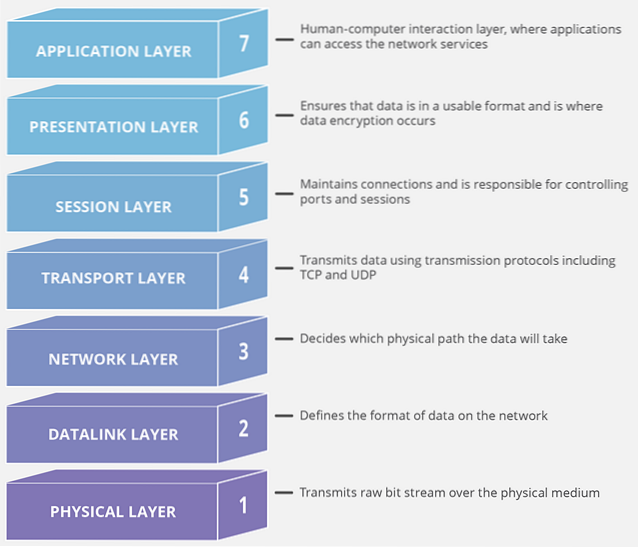

Som nämnts tidigare använder både cyberkriminella och hacktivister otaliga attackvektorer för att utföra sina DDoS-attacker, men en stor majoritet av dessa attacker kommer för det mesta att falla under tre breda kategorier: Volumetriska eller bandbreddsattacker, Protokollattacker eller attacker med tillståndsutmattning och attacker av applikationslager eller attacker från Layer 7. Alla dessa attacker riktar sig mot olika komponenter i en nätverksanslutning som består av 7 olika lager, vilket framgår av bilden nedan:

1. Volymetriska attacker eller bandbreddsattacker

Dessa typer av attacker tros utgör mer än hälften av alla DDoS-attacker utförs runt om i världen varje år. Det finns olika typer av volymetriska attacker, med den vanligaste varelsen användardatagram protokoll (UDP) översvämning, varigenom en angripare skickar ett stort antal UDP-paket till slumpmässiga portar på en fjärrvärd, vilket får servern att upprepade gånger söka efter och svara på obefintliga applikationer, vilket gör att den inte svarar på legitim trafik. Liknande resultat kan också uppnås genom att översvämma en offretserver med ICMP (Internet Control Message Protocol) ekförfrågningar från flera IP-adresser som ofta förfalskas. Målservern försöker svara på var och en av dessa falska förfrågningar i god tro, så småningom blir överbelastad och oförmögen att svara på äkta ICMP-ekoförfrågningar. Volumetriska attacker mäts i bitar per sekund (Bps).

2. Protokollattacker eller attacker från staten

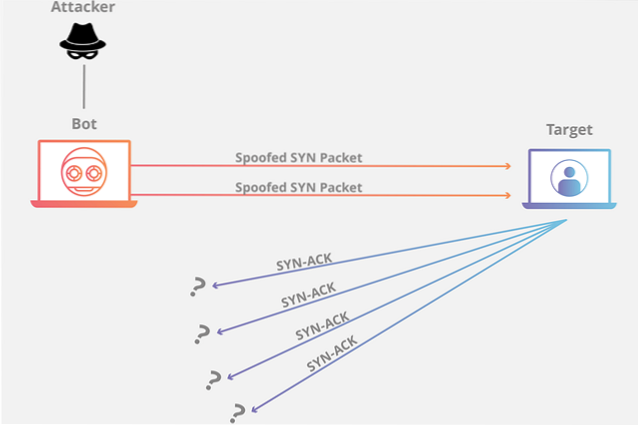

Protokollattacker, även kända som State-Expressionion-attacker, förbrukar anslutningstillståndstabellkapaciteten för inte bara webbapplikationsservrarna utan även andra infrastrukturkomponenter, inklusive mellanliggande resurser, såsom belastningsbalanserare och brandväggar. Dessa typer av attacker heter "protokollattacker" eftersom de rikta in svagheter i lager 3 och 4 i protokollstacken för att uppnå sitt mål. Även banbrytande kommersiella enheter som är speciellt utformade för att upprätthålla tillstånd på miljoner anslutningar kan drabbas hårt av protokollattacker. En av de mest kända protokollattackerna är "SYN-översvämningen" som utnyttjar "trevägs handskakningsmekanismen" i TCP. Så det fungerar är att värden skickar en flod av TCP / SYN-paket, ofta med en förfalskad avsändaradress, för att konsumera tillräckligt med serverresurser för att göra det nästan omöjligt för legitima förfrågningar att komma igenom. Andra typer av protokollattacker inkluderar Ping of Death, Smurf DDoS och fragmenterade paketattacker. Dessa typer av attacker mäts i paket per sekund (Pps).

3. Applikationslagerattacker eller Layer 7-attacker

Applikationslagerattacker, ofta kallade lager 7-attacker med hänvisning till det sjunde lagret i OSI-läget, riktar sig mot lagret där webbsidor genereras levereras till användare som skickar HTTP-förfrågningar. Olika typer av lager-7-attacker inkluderar den ökända 'Slowloris'attack, varvid angriparen skickar ett stort antal HTTP-förfrågningar' långsamt 'till en målserver, men utan att någonsin slutföra någon av förfrågningarna. Angriparen kommer att fortsätta att skicka ytterligare rubriker med små intervaller och därigenom tvinga servern att hålla en öppen anslutning för dessa oändliga HTTP-förfrågningar, så småningom tar det sig tillräckligt med resurser för att systemet inte ska svara på giltiga begäranden. Ett annat populärt lager 7-attack är HTTP-översvämning attack, varigenom ett stort antal falska HTTP-, GET- eller POST-förfrågningar översvämmer den riktade servern inom en kort tidsperiod, vilket resulterar i denial-of-service för legitima användare. Eftersom attacker av applikationslager vanligtvis inkluderar att skicka en onaturligt hög mängd förfrågningar till en målserver mäts de i förfrågningar per sekund (Rps).

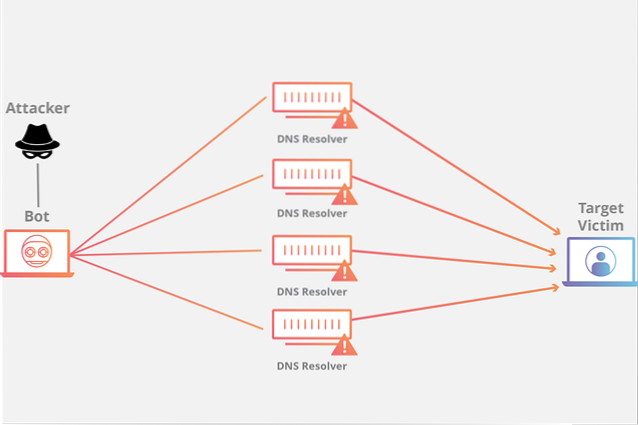

Förutom de enstaka vektorattackerna som beskrivs ovan finns det också multi-vektor attacker som riktar system och nätverk från ett antal olika riktningar samtidigt, vilket gör det allt svårare för nätverksingenjörer att krita ut omfattande strategier mot DDoS-attacker. Ett sådant exempel på en multivektorattack är när en angripare kopplar ihop DNS-förstärkning, som riktar sig mot lager 3 och 4, med HTTP Flood som riktar sig mot lager 7.

Hur du skyddar ditt nätverk mot en DDoS-attack

Eftersom de flesta DDoS-attacker fungerar genom att överväldiga en målserver eller ett nätverk med trafik, är det första som behöver göras för att mildra DDoS-attacker. skilja mellan äkta trafik och skadlig trafik. Men som du förväntar dig är det inte så enkelt med tanke på den enorma variationen, komplexiteten och sofistikeringsnivåerna för dessa attacker. Så är fallet, att skydda ditt nätverk mot de senaste och mest sofistikerade DDoS-attackerna kräver nätverksingenjörer att noggrant utformade strategier för att inte kasta ut barnet med badvattnet. Eftersom angripare kommer att göra sitt bästa för att få sin skadliga trafik att verka normal kommer begränsningsförsök som innebär att begränsa all trafik att begränsa ärlig trafik, medan en mer tillåtande design gör det möjligt för hackare att kringgå motåtgärder lättare. I så fall måste man anta en skiktad lösning för att uppnå den mest effektiva lösningen.

Innan vi kommer till det tekniska måste vi dock förstå att eftersom de flesta DDoS-attacker idag handlade om att blockera kommunikationsfältet på ett eller annat sätt, är en av de uppenbara sakerna att göra att skydda dig själv och ditt nätverk är mer redundans: mer bandbredd och fler servrar spridda över flera datacenter över olika geografiska platser, som också fungerar som försäkring från naturkatastrofer etc..

En annan viktig sak att göra är att följa några av de bästa metoderna i branschen när det gäller DNS-servrar. Att bli av med öppna resolvers är ett av de viktigaste första stegen i ditt försvar mot DDoS, för vad gagnar en webbplats om ingen kan lösa ditt domännamn i första hand? I så fall måste man se bortom den vanliga dual-DNS-serverinstallationen som de flesta domännamnsregistratorer tillhandahåller som standard. Många företag, inklusive de flesta av de bästa CDN-tjänsteleverantörerna, erbjuder också förbättrat DNS-skydd genom redundanta DNS-servrar som är skyddade bakom samma typ av belastningsbalansering som din web och andra resurser är.

Medan de flesta webbplatser och bloggar lägger ut sin webbhotell till tredje part, väljer vissa att betjäna sina egna data och hantera sina egna nätverk. Om du tillhör den gruppen involverar några av de grundläggande men kritiska branschpraxis som du måste följa skapa en effektiv brandvägg och blockera ICMP om du inte behöver dem. Se också till att alla dina routrar släpper skräppaket. Du bör också komma i kontakt med din ISP för att kontrollera om de kan hjälpa till att blockera önskad trafik åt dig. Villkoren varierar från en Internetleverantör till en annan, så du måste kontrollera med deras nätverksoperatörer om de erbjuder sådana tjänster för företag. I allmänhet är följande några av de steg som CDN-leverantörer, Internetleverantörer och nätverksadministratörer ofta använder för att mildra DDoS-attacker:

Black Hole Routing

Black Hole Routing, eller Blackholing, är ett av de mest effektiva sätten att mildra en DDoS-attack, men den behöver endast implementeras efter korrekt analys av nätverkstrafik och skapa strikt begränsningskriterium, eftersom det annars kommer att "blackhole", eller dirigera all inkommande trafik till en nollväg (blackhole) oavsett om det är äkta eller skadligt. Det kommer tekniskt att kringgå en DDoS, men angriparen har ändå uppnått sitt mål att störa nätverkstrafiken.

Prisbegränsning

En annan metod som ofta används för att mildra DDoS-attacker är "Rate Limiting". Som namnet antyder innebär det begränsa antalet förfrågningar som en server accepterar inom en angiven tidsram. Det är användbart för att stoppa webbskrapor från att stjäla innehåll och för att mildra försök med inloggningskraft, men måste användas tillsammans med andra strategier för att effektivt kunna hantera DDoS-attacker.

Webbr Firewall (WAF)

Även om det inte är tillräckligt i sig, omvänd proxyservrar och WAF: er är några av de första stegen man behöver ta för att mildra en mängd olika hot, inte bara DDoS. WAF hjälper till att skydda målnätverket från lag 7-attacker från filtrera förfrågningar baserat på en serie regler som används för att identifiera DDoS-verktyg, men det är också mycket effektivt när det gäller att skydda servrar från SQL-injektion, skriptöverföring på plats och förfalskningsbegäranden på plats.

Anycast Network Diffusion

Content Delivery Networks (CDN) använder ofta Anycast-nätverk som ett effektivt sätt att mildra DDoS-attacker. Systemet fungerar efter omdirigera all trafik som är avsedd för ett nätverk under attack till en serie distribuerade servrar på olika platser och därigenom sprida den störande effekten av ett försök till DDoS-attack.

Hur föreslår Cloudflare att avsluta DDoS-attacker för gott med sitt gratis DDoS-skydd?

Ett av världens främsta innehållsleveransnätverk, Cloudflare, meddelade nyligen att det kommer att ge skydd från DDoS-attacker inte bara till sina betalda kunder utan också också till sina fria klienter, oavsett attackens storlek och omfattning. Som väntat har tillkännagivandet, som gjordes tidigare i veckan, skapat en hel del surr inom branschen såväl som de globala tekniska medierna, som vanligtvis är vana vid att CDN, inklusive Cloudflare, antingen sparkar ut sina underangripande klienter eller kräver mer pengar från dem för fortsatt skydd. Medan offer hittills har varit tvungna att ta hand om sig själva när de attackeras, har löftet om gratis, obegränsat DDoS-skydd mottagits varmt av bloggar och företag vars webbplatser och nätverk ständigt hotas för att publicera kontroversiellt innehåll.

Medan Cloudflares erbjudande verkligen är revolutionerande, är det en sak som behöver nämnas att erbjudandet om gratis, omätat skydd är endast tillämpligt för attacker i lager 3 och 4, medan lager 7-attacker fortfarande bara är tillgängliga för de betalda planerna som börjar med $ 20 per månad.

Om framgångsrikt, vad kommer Cloudflares erbjudande att innebära för 'Hacktivism'?

Som förväntat har Cloudflares tillkännagivande återupplivat debatten mellan hacktivister och internetsäkerhetsexperter om etisk hacking och yttrandefrihet. Många hacktivistgrupper, som Chaos Computer Club (CCC) och Anonymous, har länge hävdat att det är nödvändigt att iscensätta ”digitala protester” mot webbplatser och bloggar som sprider hatsk propaganda och fördjupade - ofta våldsamma - ideologier. Det är så, dessa grupper av aktivisthackare, eller hacktivister, har ofta riktat in sig på terroristwebbplatser, nynazistiska bloggar och barnporrsäljare med DDoS-attacker, med det senaste skadade är den högerextrema "Daily Stormer" -bloggen som berömde det nyligen mordet på en mänsklig rättighetsaktivist i Charlottesville, Virginia, av en höger extremist.

Medan vissa, som Cloudflare VD Mattew Prince, och EFF (Electronic Frontier Foundation) har kritiserat hacktivister för att försöka tysta yttrandefriheten med DDoS-attacker, argumenterar anhängare av hacktivism att deras digitala protester mot avskyvärda ideologier inte är annorlunda än att fylla ett torg eller hålla en sit-in i linje med '' Occupy '' -rörelsen som började med den berömda Occupy Wall Street-protesten den 17 september 2011, med global uppmärksamhet åt växande socioekonomisk ojämlikhet över hela världen.

Medan vissa kan hävda det DDoS är ett verktyg för äkta protest, tillåter etiska hackare att agera snabbt mot terrorister, bigots och pedofiler för att ta sitt omoraliska (och ofta olagliga) innehåll offline för gott, sådana attacker har också en mörk sida. Undersökande journalister och visselblåsare har ofta varit mål för sådana attacker tidigare, och det var först förra året som webbplatsen för cybersäkerhetsjournalisten, Brian Krebs, togs ner av en massiv DDoS-attack som mätte galna 665 Gbps vid sin topp . Krebs hade tidigare rapporterat om en israelisk DDoS-för-hyra-tjänst kallad vDOS, vilket resulterade i arresteringen av två israeliska medborgare, och attacken tros vara en vedergällning.

SE OCH: 7 bästa Cloudflare-alternativ för din webbplats

DDoS-attacker och Cloudflares plan att göra dem till det förflutna

Trots Cloudflares djärva påståenden att göra DDoS-attacker till en sak om det förflutna, hävdar många experter att det inte är tekniskt möjligt att göra DDoS-attacker helt föråldrade i detta skede. Medan gigantiska företag som Facebook eller Google har nödvändiga infrastrukturuppsägningar för att se till att de inte någonsin lider av sådana attacker, kan utbyggnaden av sådant skydd till varje enskild plats under solen utgöra en utmaning för även de största av CDN. Prins har dock hävdat att Cloudflare kan absorbera "allt som internet kastar mot oss", så det är bara tiden som kommer att visa om DDoS-attacker kommer att överföras till historiens annaler för gott, eller om hacktivistsgrupper kommer att kunna kringgå vissa motåtgärder för att fortsätta deras moraliska korståg mot våld, hat och orättvisa.

Gadgetshowto

Gadgetshowto