Webbläsare - vi använder dem alla, och många människor (som din verkligen) använder dem nästan uteslutande.

Naturligtvis är en av de bästa sakerna med moderna webbläsare deras inbyggda lösenordshanterare. Eftersom varje webbplats har sina egna regler för att skapa lösenord kan användare som skapar inloggningar på flera webbplatser regelbundet finna att hantera dessa olika lösenord är en mardröm. Därför har webbläsarbaserade lösenordshanterare blivit den mest använda formen av att spara lösenord. När allt kommer omkring, vem kan ens komma ihåg alla sina inloggningar? Och även om du kan, varför vill du slösa bort tid med att skriva ut allt när din webbläsare kan fylla i det automatiskt åt dig.

Och så kommer vi till problemet. Vi har länge känt till icke-destruktiva kakor och spårare som följer användare när de surfar. Det handlar till stor del om att annonsbyråer och marknadsföringsföretag försöker bygga en gigantisk databas med användare, fånga data om deras intressen, demografi och mer, så att de antingen kan sälja den igen till andra företag eller eller använda den för riktade annonser.

Men angripare med mer skadliga avsikter kan använda samma spårare för att hacka dina lösenord i lösenordshanterarna.

Enligt forskarna från Princeton University, Gunes Acar, Steven Englehardt och Arvind Narayanan, bäddar ett stort antal webbplatser in spårningsskript som missbrukar inloggningshanterare för webbläsare för att extrahera användarens e-post och lösenord..

Det faktum att inloggningshanterare för webbläsare kan utnyttjas av skadlig kod med XSS för att stjäla användaruppgifter har varit känt under lång tid, men forskarna hävdar att det är första gången någon har upptäckt att inloggningscheferna används för spåra användare också.

Så här fungerar attacken, så enkelt som vi kan göra dem:

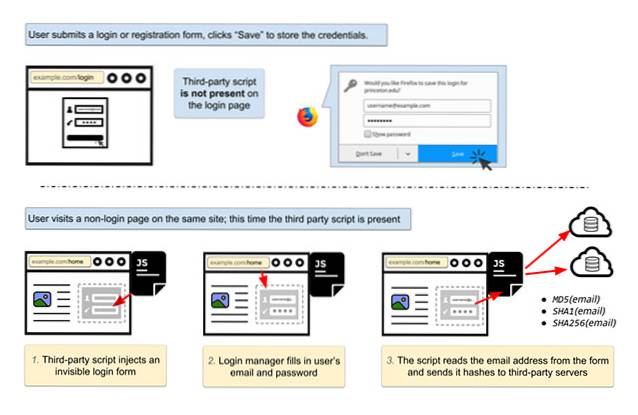

- En användare registrerar sig på en webbplats och sparar sina inloggningsuppgifter i webbläsarens inbyggda inloggningshanterare.

- Användaren navigerar till en annan webbsida på samma webbplats, men den här gången finns spårningsskriptet för att stjäla information.

- Vad manuset gör är att bädda in ett falskt inloggningsfält på sidan. Många webbläsare fyller automatiskt i inloggningsfält utan någon användarinteraktion alls, och vissa, som Chrome, fyller i dem automatiskt så snart användaren laddar sidan. Hur som helst fylls inloggningsfältet.

- Skriptet fortsätter sedan för att fånga inloggningsuppgifterna och skickar hash av e-postmeddelandet tillbaka till servern för spårning.

Nu uppstår frågan, varför hasar? Svaret är enkelt. För det mesta kan det antas att en användares e-postadress inte ändras under deras livstid. En hash är alltså ett permanent sätt att spåra användaren över flera webbplatser, plattformar och till och med i mobilappar som de använder sina e-postmeddelanden på. Denna information används av spårarna för att skapa en detaljerad databas över användare baserat på flera faktorer, så att de enkelt kan rikta in sig på användare för att visa annonser och mer skadliga avsikter, om de vill. Till exempel använder användare ofta samma e-post- och lösenordskombination för olika webbplatser. Så om en angripare knäcker ett lösenord som är associerat med ett e-postmeddelande, kan de också komma åt andra konton genom att helt enkelt använda samma lösenord eller varianter med mindre ändringar.

Forskarna hittade två skript som stjäl data med hjälp av denna teknik, och tillräckligt läskigt, skripten inbäddades i 1 110 av Alexa: s 1 miljon webbplatser.

Adthink, ett av de företag som använder skript, enligt forskarna, innehåller mycket detaljerade kategorier för användardata som det samlar in, inklusive saker som utbildning, yrke, hårfärg, ögonfärg, nettoinkomst och mer. Den innehåller även kategorier som alkohol och tobak.

Sårbarheter som den här är inget nytt; de har faktiskt varit kända och diskuterade i minst elva år. Webbläsarleverantörer fungerar dock inte på det, för så långt som användarupplevelsen går fungerar allt bra - webbläsaren fyller automatiskt lösenord i inloggningsfält, användare sparar tid och är fria att använda komplexa lösenord som väsentligt förbättrar säkerheten på webben.

Så vad kan vi göra åt detta? Forskarna nämner tre olika sätt att hantera ett problem som det här.

- Webbplatsbyggare kan placera inloggningsformulär på separata underdomäner, vilket förhindrar att autofyll fungerar på andra webbsidor som kan innehålla spårningsskript från tredje part..

- Användare kan använda ad-blockerare och anti-tracking-tillägg för att automatiskt blockera dessa skript.

- Webbläsare kan (och bör) tillåta användare att inaktivera autofyllfunktionaliteten helt. Det låter lite extremt, men om en användare är orolig för sin data är det troligen det bästa alternativet att inaktivera autofyll.

Attacken är ganska enkel att utföra och en som har allvarliga integritetsskador på användaren. Om du är intresserad av att ta reda på hur det fungerar kan du kolla in det i denna demo.

Dessutom är det klokt att bygga en vana för bra lösenordsmetoder. Upprepa inte samma lösenord för nyckelinloggningar. Fortsätt att ändra dem regelbundet och se till att de inte består av lätt identifierbara ord eller siffror som ditt födelsedatum eller 12345678, eller gud förbjudet, ordet, lösenordet!

Så vad tycker ni? Känner du att autofyll är ett allvarligt integritetshot i dag och ålder, och använder du autofyll ändå? Låt oss veta i kommentarerna nedan.

Gadgetshowto

Gadgetshowto

![Viktlös, det mest avslappnande spåret genom tiderna [Video]](https://gadgetshowto.com/storage/img/images_4/weightless-the-most-relaxing-track-of-all-time-[video].jpg)