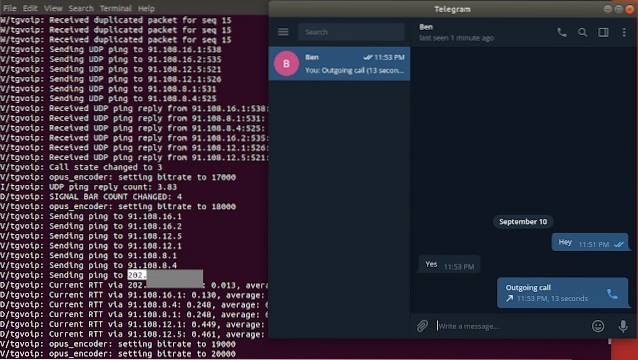

Telegram är känt för att vara en av de säkraste meddelandeplattformarna där ute, men en säkerhetsforskare upptäckte nyligen en sårbarhet i Telegrams stationära klient som läckte IP-adressen för användarna medan de ringde.

Dhiraj Mishra, säkerhetsexperten som upptäckte bristen, upptäckte att Telegram Messenger för Windows och Telegram för skrivbord inte erbjöd verktyget för att inaktivera Peer-to-Peer-samtal (P2P), vilket innebär att användarnas IP-adress skulle lämnas exponerad när de ringer.

Vad är peer-to-peer-samtal?

Telegram-appen erbjuder en funktion som kallas peer-to-peer-samtal som kan aktiveras eller inaktiveras av användare. När P2P-funktionen är inaktiverad dirigeras alla samtal som görs av användare via Telegrams servrar för att dölja IP-adressen, men inaktiverar funktionen leder till en försämring av ljudkvaliteten under samtalet.

Vad var felet?

Telegram for Desktop och Telegram Messenger för Windows erbjuder inte möjligheten att inaktivera sådana samtal, vilket innebär att IP-adresserna kan fångas upp av en tredje part. Säkerhetsforskaren avslöjade att om P2P-funktionen inte är inaktiverad eller saknas, läcker Telegram-serverns IP, den som ringer samt mottagarens IP. Så, hur kan sårbarheten utnyttjas? Tja, en hacker behöver bara ringa dig på Telegrams stationära klient för att veta din IP-adress.

Telegram fixar felet

Säkerhetsexperten rapporterade sårbarheten för Telegram via en Proof of Concept (PoC) video och företaget lappade det snart genom att lansera en uppdatering som introducerade möjligheten att inaktivera P2P-inställningarna. Som en belöning för att hitta bristen tilldelades Mishra 2 000 euro som en bugbounty.

Gadgetshowto

Gadgetshowto